硬件实现

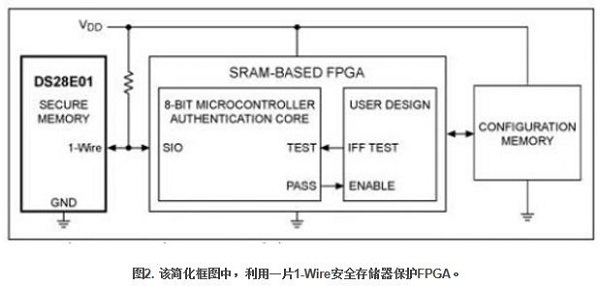

质询-响应认证方案可以作为基于SRAM的FPGA系统设计的一部分实施,这种方式成本低廉(图2)。该例中,安全存储器件仅通过一个引脚连接到配置为双向(开漏)通信的FPGA引脚。连接至VDD的电阻为安全存储器供电并为漏极开路通信提供偏置。Maxim的DS28E01 1Kb保护型1-Wire EEPROM带有SHA-1引擎,非常适合这种设计。该器件包含一个SHA-1引擎、128字节用户存储器、可用于芯片内部操作但不能从外部读取的密钥以及唯一的、不可更改的识别码。

DS28E01的1-Wire接口将通信通道减少至单个FPGA引脚,用于质询-响应认证。因为FPGA的I/O引脚常常受限,这种安全方案对系统的影响最小。另一种可构建的实施方案是利用FPGA实现通用I?C接口,通过DS28CN01 (等效于DS28E01的I?C器件)进行认证,或通过在小规模ASIC或CPLD中实现SHA-1引擎和其它功能。但是,如果安全保护是器件的唯一功能,使用ASIC会大大增加成本。

为了加强DS28E01的安全特性,FPGA必须能够进行以下操作:

●产生质询随机数(片上随机数发生器通常产生伪随机数,不具备和真随机数同等的安全性)。

●已知用于内部操作的安全密钥,但不能从外部侦测。

●计算包括密匙、随机数及附加数据在内的SHA-1 MAC,类似于安全存储器。

●逐字节比较数据,使用FPGA实现CPU的异或功能。

一些主要的FPGA供应商提供类似于微控制器功能的宏。Xilinx微控制器功能占用192个逻辑单元,这仅仅是一片Spartan-3 XC3S50器件的11%。

工作原理

上电时,FPGA从其配置存储器开始自行配置。当前的FPGA微控制器功能生效并执行质询-响应认证,也称为敌我识别(IFF),这个识别过程包含以下步骤:

●产生一个随机数,将其作为质询(Q)发送至安全存储器。

● 通知安全存储器根据其密匙、质询、唯一识别码及其它固定数据计算SHA-1 MAC。

●根据相同输入、安全存储器使用的常数以及FPGA密钥计算SHA-1 MAC,即所预期的响应(MAC1)。

●将安全存储器计算的SHA-1 MAC (读取认证MAC)作为响应(MAC2)与所预期的响应(MAC1)进行比较。

●如果MAC1、MAC2一致,FPGA将其环境认定为“朋友”,因为它显然知道密钥。FPGA转变为正常工作,激活/执行所有配置编码定义的功能。但是,如果两个MAC不同,环境则必被认定为“敌人”。这种情况下,FPGA执行应用相关的操作而不是正常工作。

为什么该过程是安全的

除了SHA-1提供的固有安全性以外,上述IFF认证过程的主要安全单元是密钥,安全存储器或FPGA都不能对其进行读取。并且,因为比特流中的数据杂乱无章,当FPGA自我配置时,对配置流的窃听不会泄露密钥。考虑到数据字节的尺寸,对比特流进行逆向工程以推测设计架构非常耗时,几乎不可能完成该项任务。

另一个至关重要的安全措施是质询的随机性。可预测的质询(常数)产生可预测的响应,该过程可以记录一次,随后由模拟安全存储器的微控制器重放。利用可预测的质询码,微控制器可以成功地让FPGA将其认定为“朋友”。IFF方法中质询码的随机性消除了上述忧虑。

如果每个安全存储器中的密钥都是与器件相关的,则可以进一步提高安全性:每个具体密钥都是利用主控密钥、SHA-1存储器的唯一识别码以及相关的常数计算得到。如果具体个体密码被公开,则只影响单个器件,而非整个系统的安全性。为了支持个体密钥,FPGA需要知道主密钥并在计算预期响应之前首先计算1-Wire SHA-1存储器芯片的密钥。

逻辑问题

对于要构建的所有单元,开发商(OEM)必须向利用嵌入式FPGA制造产品的合同厂商(CM)提供适当的预编程安全存储器。这种一对一的关系限制了CM能够构建的授权设备的数量。为了防止CM窃取安全存储器(例如:声称由于某些内存的编程不正确,需要更多内存),建议OEM对安全密钥设置写保护。

即使其没有写保护,也无需担心1-Wire EEPROM数据存储器的安全性。设计保证只有知道密钥的人才能够更改该存储器数据。这一附加作用很受欢迎,因为该功能使应用设计者可以进行软件功能管理—FPGA可以根据从SHA-1安全存储器读取的数据激活/禁止某些功能。

OEM并不总是在将存储器件运送给CM之前先对其进行预编程。为了解决这一问题,安全存储器制造商可以为OEM设置SHA-1密钥和EEPROM阵列预编程服务。Maxim为您提供这样的服务,根据OEM的输入,在工厂登记和配置安全存储器,然后将其直接运送给CM。该服务具有以下主要优势:

●消除OEM向CM透露密钥的必要性。

●避免了OEM实施自己预编程系统的必要性。

●只有OEM授权的第三方可以访问注册器件。

●供应商保存运输数量的记录,以备OEM审核。

方案验证

本文介绍的FPGA安全认证方案已经在Xilinx产品上进行了测试,Xilinx也在其应用笔记XAPP780中声明:“该系统的安全性建立在密钥和安全环境中加载密钥的安全性基础上。整个参考设计,除密钥外,都满足得到普遍应用的Kerckhoffs原理。应用笔记提供的编程和认证的简单接口简化了防盗版保护方案的实施”4 (Flemish语言学家Auguste Kerckhoffs在其关于军事加密领域极具创造性的文章中指出:除了依靠模糊性之外,安全应该依靠密钥的力量。他主张,遭到入侵时只需要更换密钥,而不是整个系统)。

结论

只需添加一片类似于DS28E01的低成本芯片并更新FPGA配置码,即可实现IP保护,避免设计被盗版。利用1-Wire接口,只需将FPGA的一个引脚用于安全性设计。如果FPGA有更多引脚,则可使用I?C接口的安全存储器,替代1-Wire设计。设计中还需对FPGA配置以及嵌入式微控制器的控制软件进行某些修改。

可以定购固定密钥或计算密钥及特殊应用数据的安全存储器。然后将预编程器件仅发送给OEM,或发送给经过授权的CM。CM只能生产、提供与预编程器件相同数量的产品。

本视频基于Xilinx公司的Artix-7FPGA器件以及各种丰富的入门和进阶外设,提供了一些典型的工程实例,帮助读者从FPGA基础知识、逻辑设计概念

本课程为“从零开始大战FPGA”系列课程的基础篇。课程通俗易懂、逻辑性强、示例丰富,课程中尤其强调在设计过程中对“时序”和“逻辑”的把控,以及硬件描述语言与硬件电路相对应的“

课程中首先会给大家讲解在企业中一般数字电路从算法到流片这整个过程中会涉及到哪些流程,都分别使用什么工具,以及其中每个流程都分别做了

@2003-2020 中国电子顶级开发网